一見アマゾンからっぽいメールが届きました。私のアマゾンアカウントはこのメールアカウント使ってません。

永久ロックっていう日本語がロックだぜ。

正体はGメールなのに、名前を「amazon.co.jp」にしているいやらしさ。

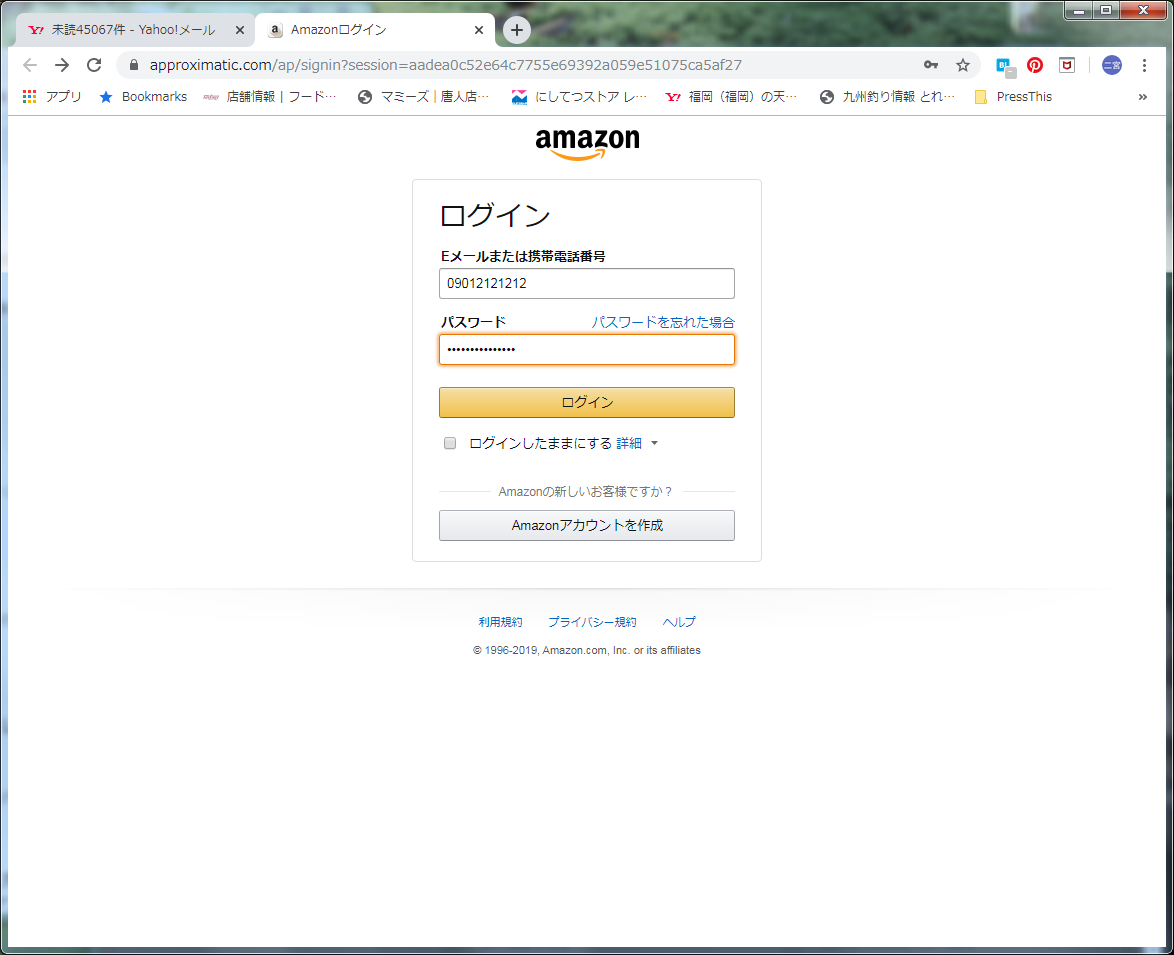

明らかにドメイン違いますが、https通信のため、鍵マークがついてるのがな・・・鍵マークを目安にする人も居そう。

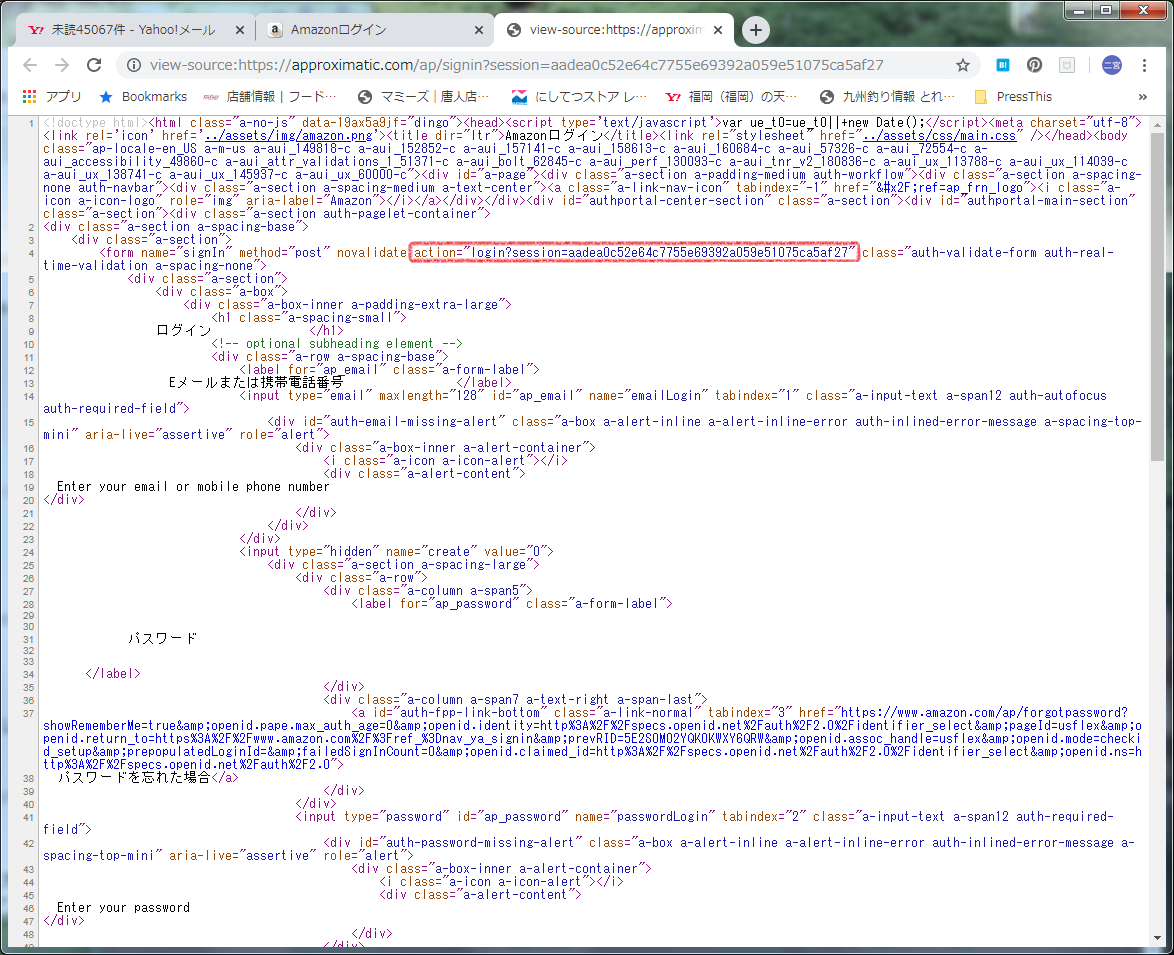

ふと、興味がわいて、右クリックでソースコード見てみました。

クリックした先のアドレス(この場合は実質プログラム名)がわざわざloginなのがいやらしいー。

ちなみに、「利用規約」「プライバシー規約」「ヘルプ」はクリックしたら404 Not Foundでした。詰めが甘いな、作っとけよ。

「詳細」はクリックしても何も起こらず、「パスワードを忘れた場合」をクリックしたら、Amazon.comの本物サイトに遷移しました。ていうか、これ本物のAmazonのソースコードをそのままパクったんでしょうな。

ここで終わるつもりでしたが、苛めてやれ急に興味が沸いて来ました。

とりあえず適当な番号とパスワードでログインしてみます。ここでログインボタンを押したら、

(1)ここに記入したメルアド又は電話番号とパスワード内容が詐欺サイトのDBに保存される。

(2)実際にその情報でアマゾンにログインできるか、詐欺サイト側で確認する。

のアクションが想定されます。まぁ、セッション変数に保持するだけかもしれないし、(2)もしないかもしれませんけど。そこは相手の目的次第。

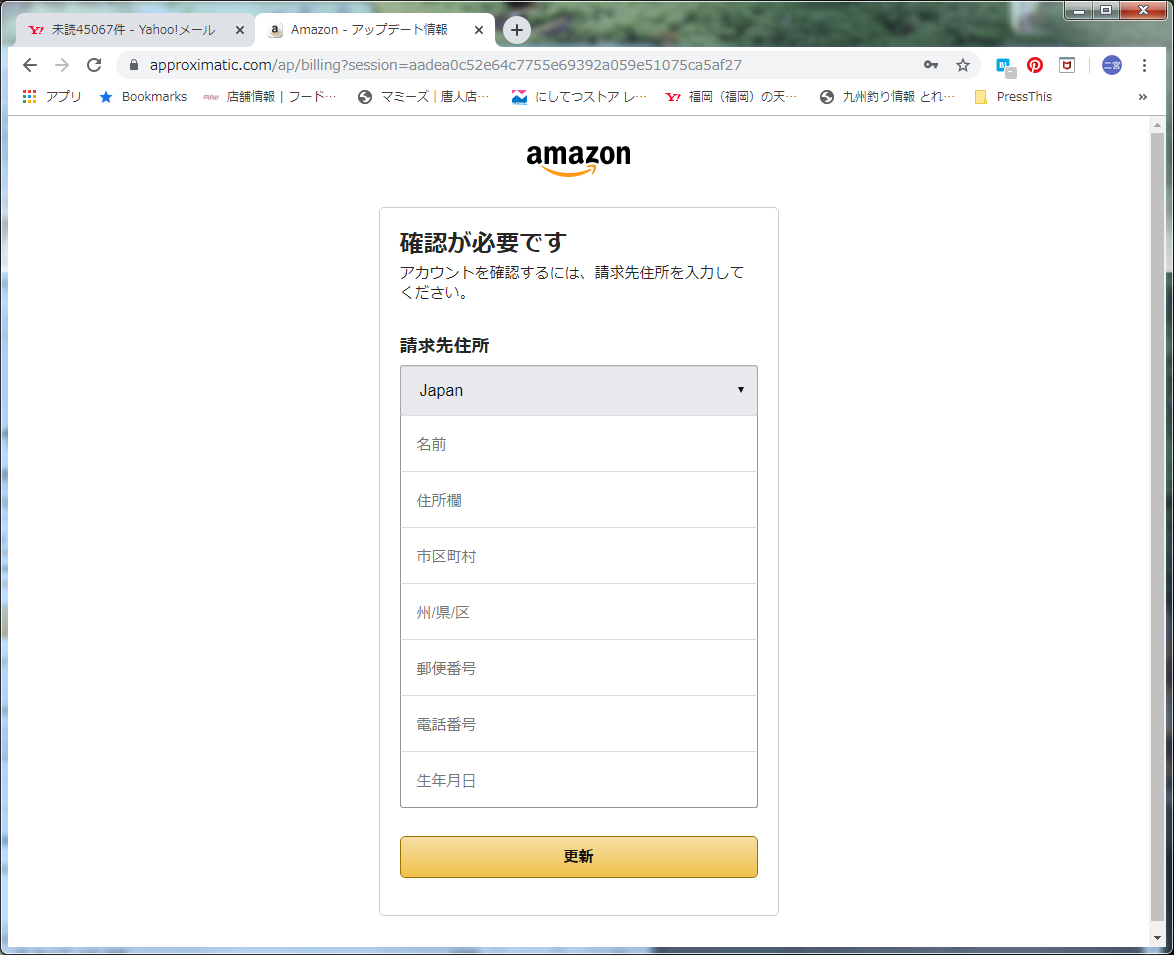

はい次の画面。へぇ、住所情報???今の段階で、ユーザー名とパスワードが違いますというエラーが出ていないという事は、上記の(2)は実行されてないですね。

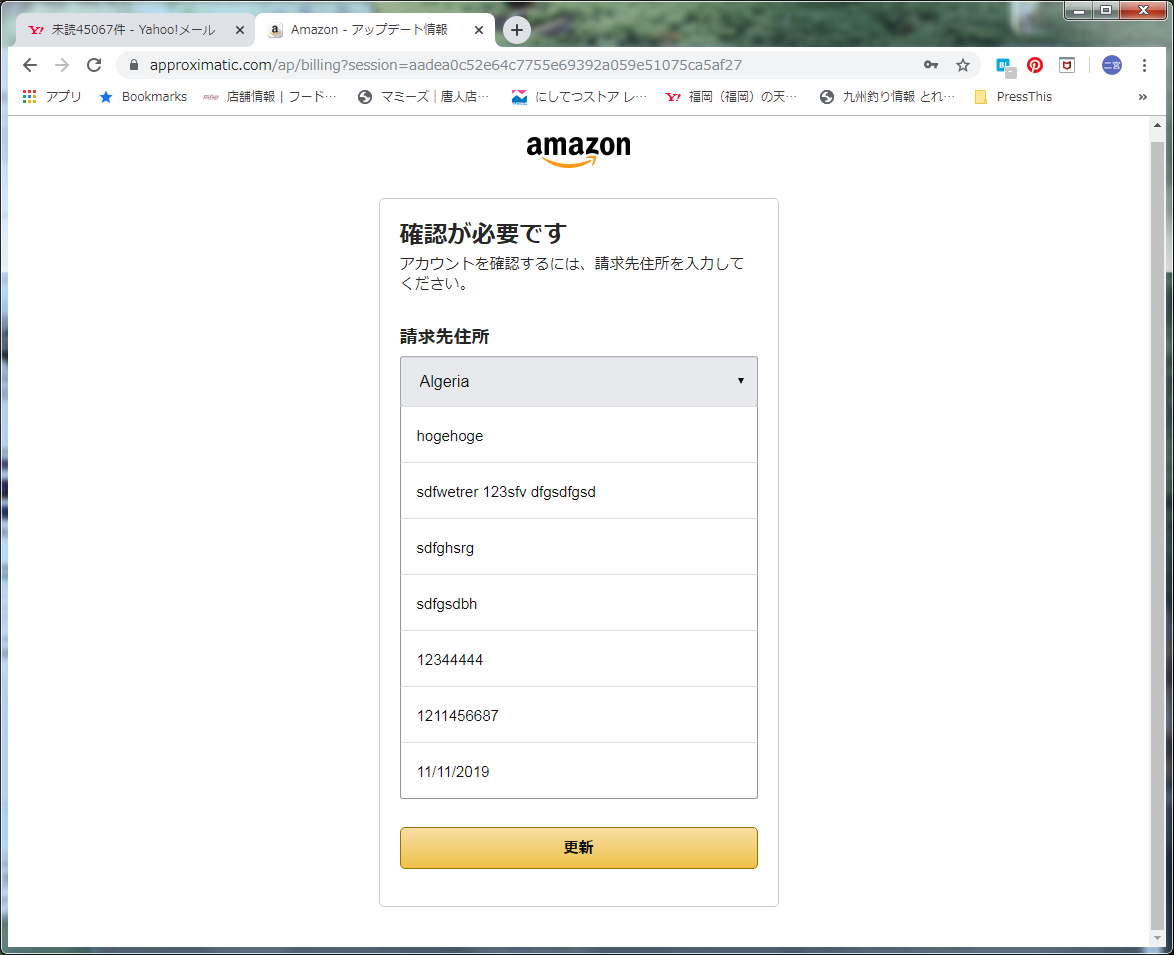

よし、アルジェリアにしてやる。その他適当に入力して、更新ボタンを押して次の画面へ。こういう画面では、住所にハイフンやカンマなんかを使わないのが、すんなり次の画面に行くコツです☆

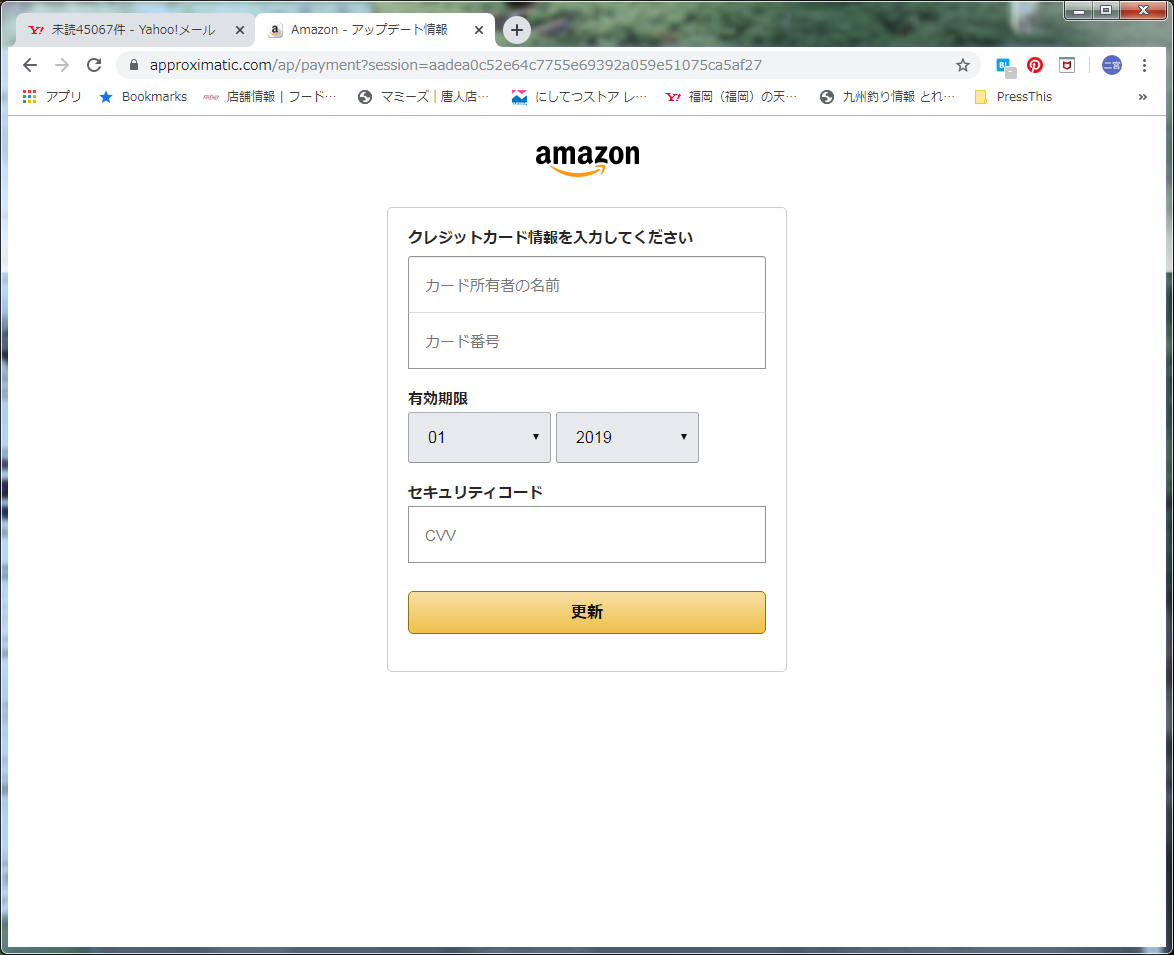

はい出ましたー!お前の目的はコレか。

クレジットカードの上位6桁(BINと呼ばれる)は、クレジットカードごとに決まっています。楽天カードのVISAであれば4297-69ですね。ググったらすぐに全てのBIN情報は出てきます。

頭6桁だけ本当に存在するカード番号を入れ、あとはめちゃくちゃに入れました。そしてボタンぽちっ。

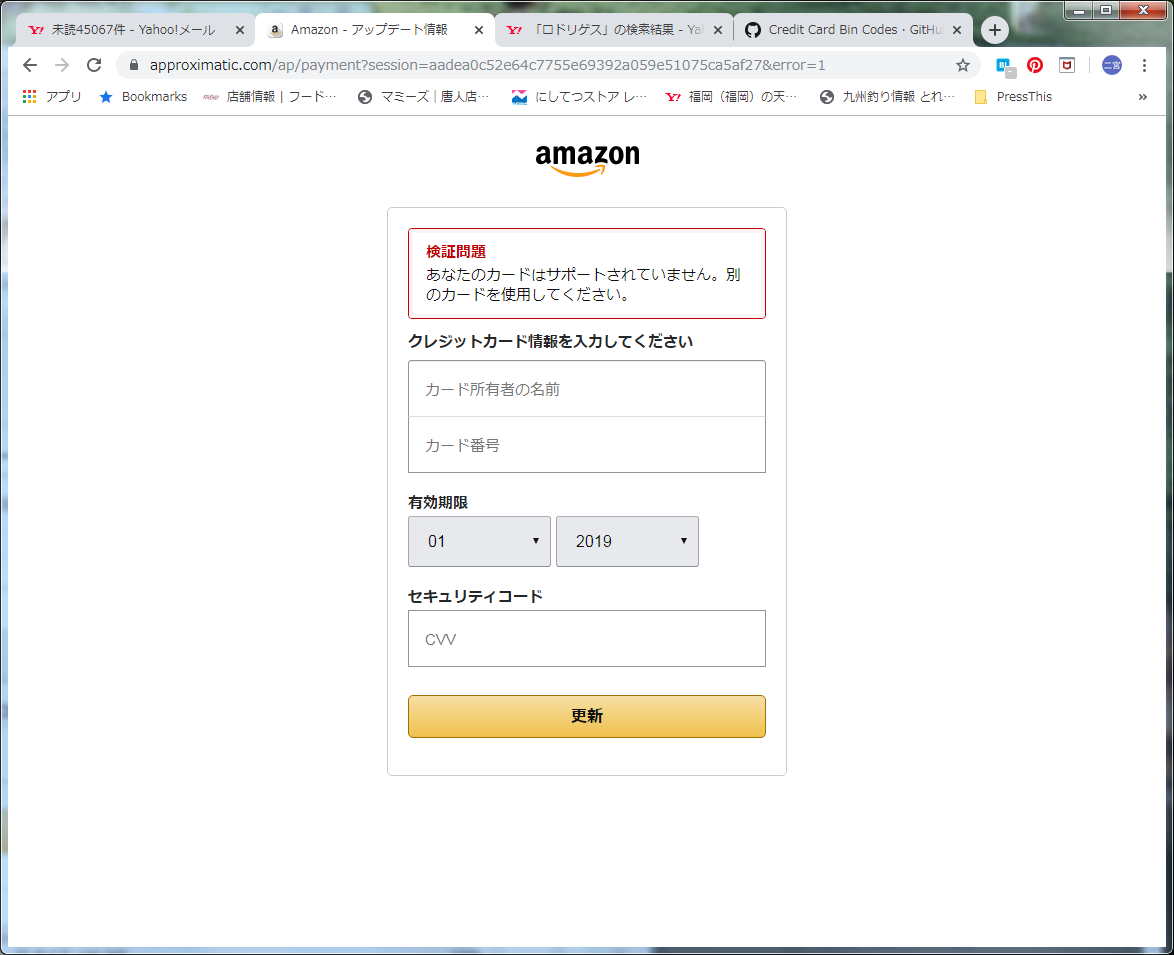

結果はエラー。なるほどね。

この画面の動き、入力したカード情報で本当に何かを購入しようと試した可能性がありますねー。その結果、承認ではじかれて、本物のエラーを返してきたっぽいかな。

という訳で、こいつらの目的は、アマゾンのアカウント情報はどうでも良くて、本命はクレジットカード番号、有効期限、セキュリティコードですね。

私は仕事柄、こういうシステム、特に金融系のセキュリティの知識がありますのでちょっと遊んで見ましたが、そういう方以外は絶対に真似しないで下さい(・ω<)☆

ていうかホントはクリックしちゃダメです。

今回のは、こいつらしょぼい、見れる、と私自身が判断しましたが、普段はクリックどころかメールの画面表示すらしません。

最近のメールサーバーは優秀なので、怪しいメールは最初から迷惑メールフォルダに入れてくれてますが、今日のは普通のメールフォルダに入っていたんですよねー。

貴重な休日の時間をアホな事に使ってしまった・・・orz

最近のコメント